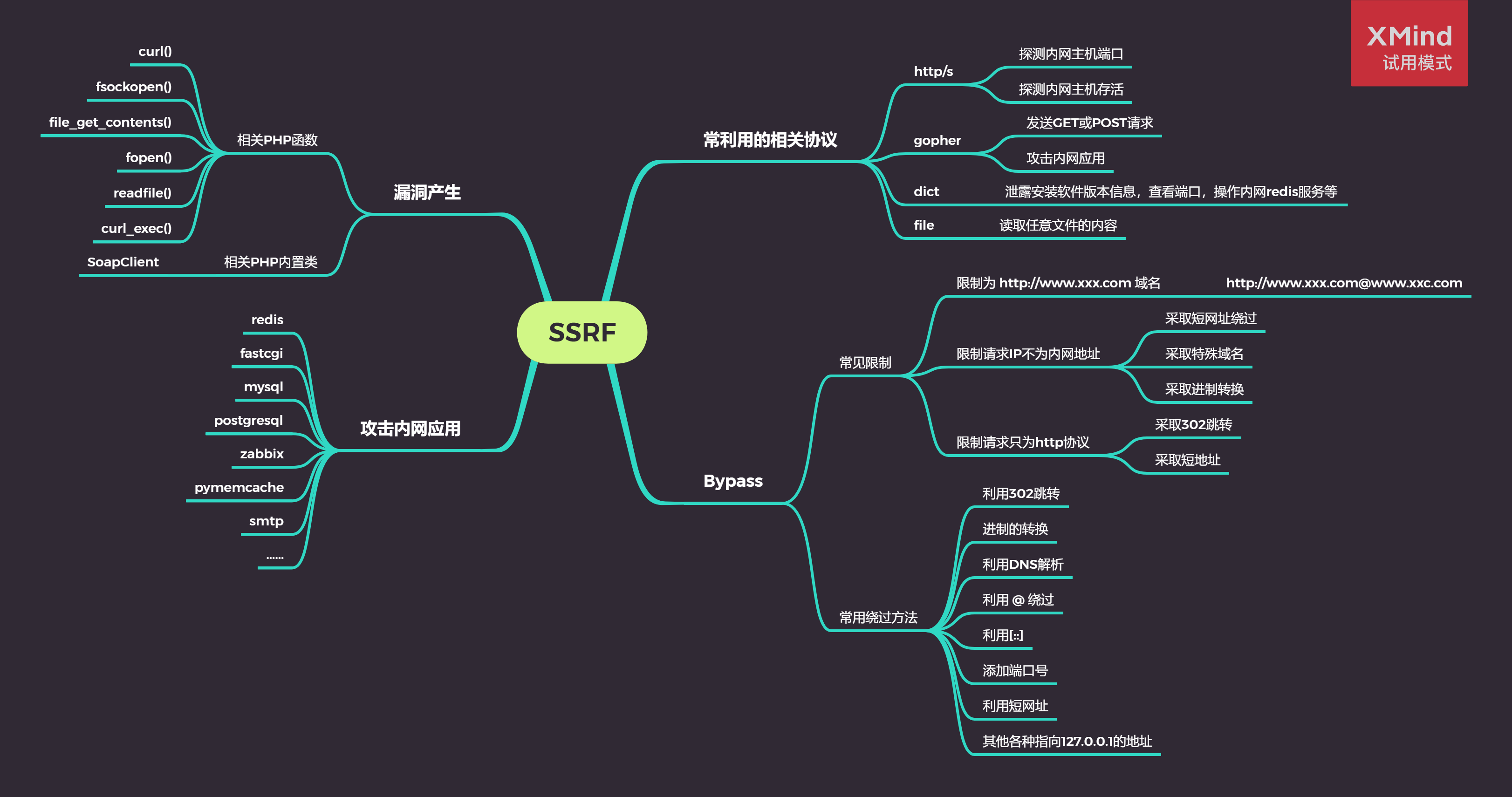

SSRF概念

服务端请求伪造(Server-Side Request Forgery),指的是攻击者在未能取得服务器所有权限时,利用服务器漏洞以服务器的身份发送一条构造好的请求给服务器所在内网。SSRF攻击通常针对外部网络无法直接访问的内部系统。

SSRF原理

很多web应用都提供了从其他的服务器上获取数据的功能。使用指定的URL,web应用便可以获取图片,下载文件,读取文件内容等。SSRF的实质是利用存在缺陷的web应用作为代理攻击远程和本地的服务器。一般情况下, SSRF攻击的目标是外网无法访问的内部系统,黑客可以利用SSRF漏洞获取内部系统的一些信息(正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统)。SSRF形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。

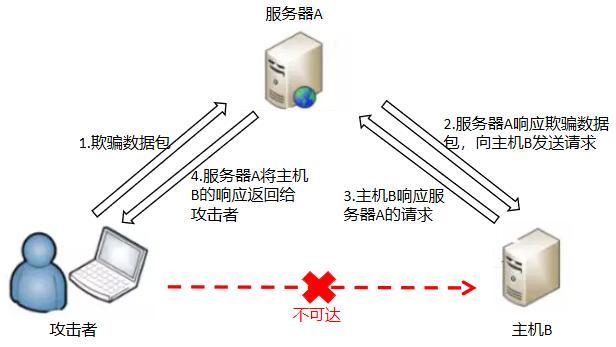

SSRF主要攻击方式

攻击者想要访问主机B上的服务,但是由于存在防火墙或者主机B是属于内网主机等原因导致攻击者无法直接访问主机B。而服务器A存在SSRF漏洞,这时攻击者可以借助服务器A来发起SSRF攻击,通过服务器A向主机B发起请求,从而获取主机B的一些信息。

SSRF危害

- 访问内网文件识别web指纹

- 探测内网主机存活,应用,端口

- DOS攻击(请求大文件,始终保持连接Keep-Alive Always)

- 攻击内网的web应用,主要是使用GET参数就可以实现的攻击(比如struts2,sqli等)

- 利用file协议读取本地文件等

- 攻击内网应用程序,如redis

SSRF漏洞利用

1 |

|

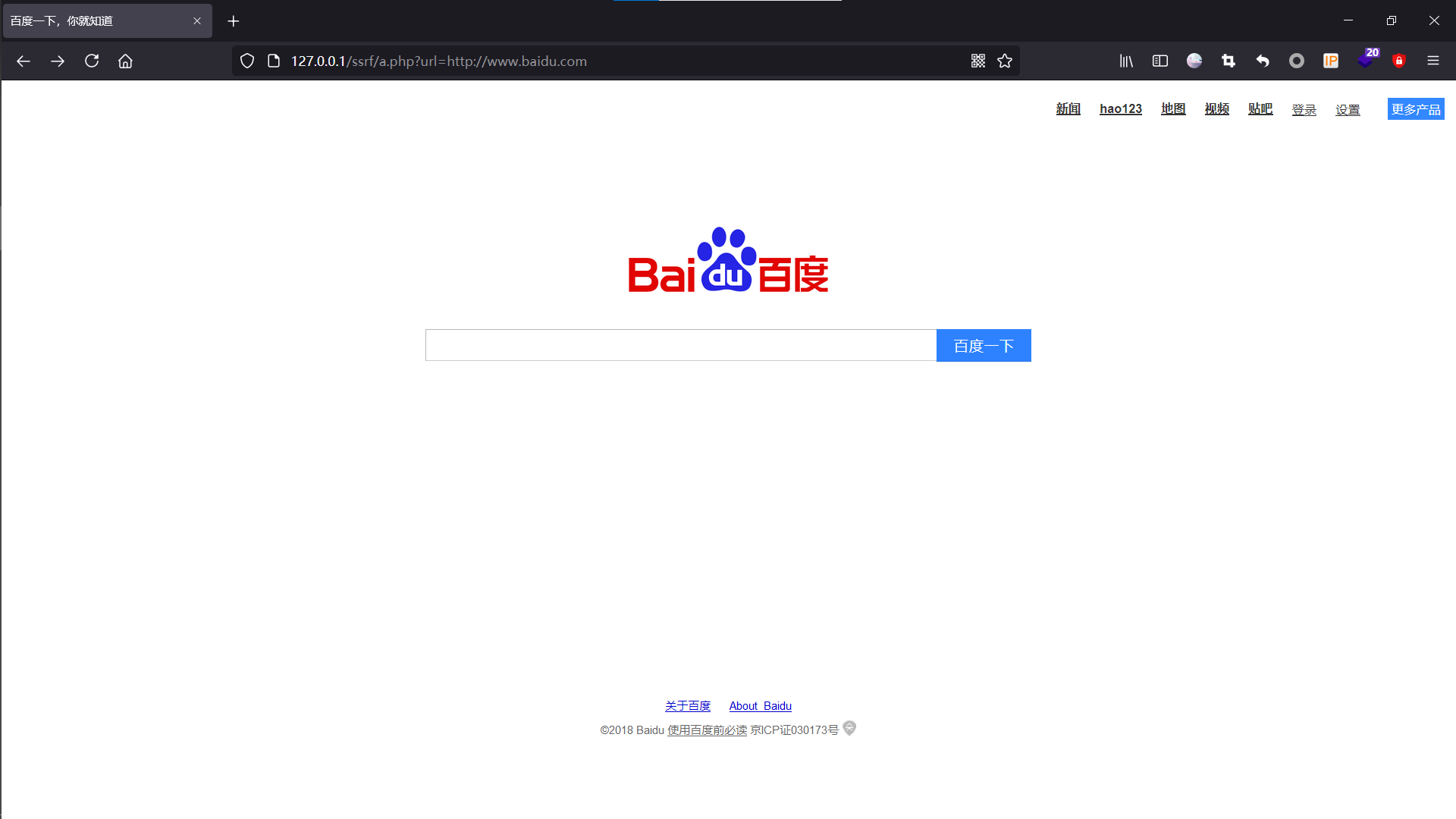

正常用法(应该吧):

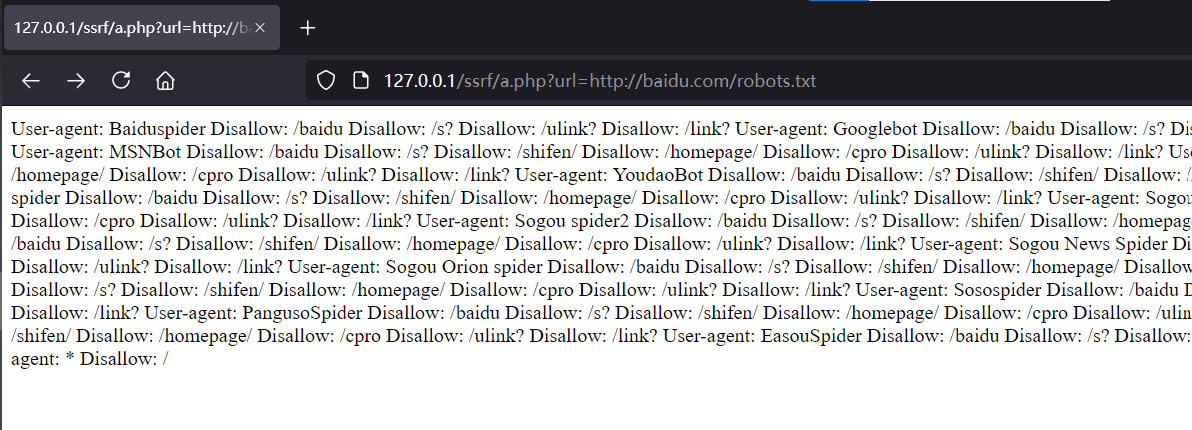

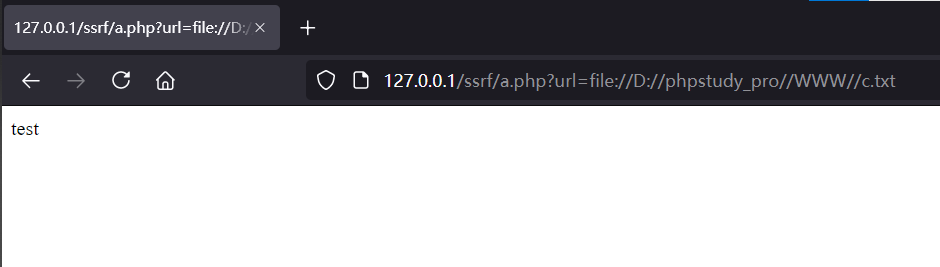

利用file协议读取文件

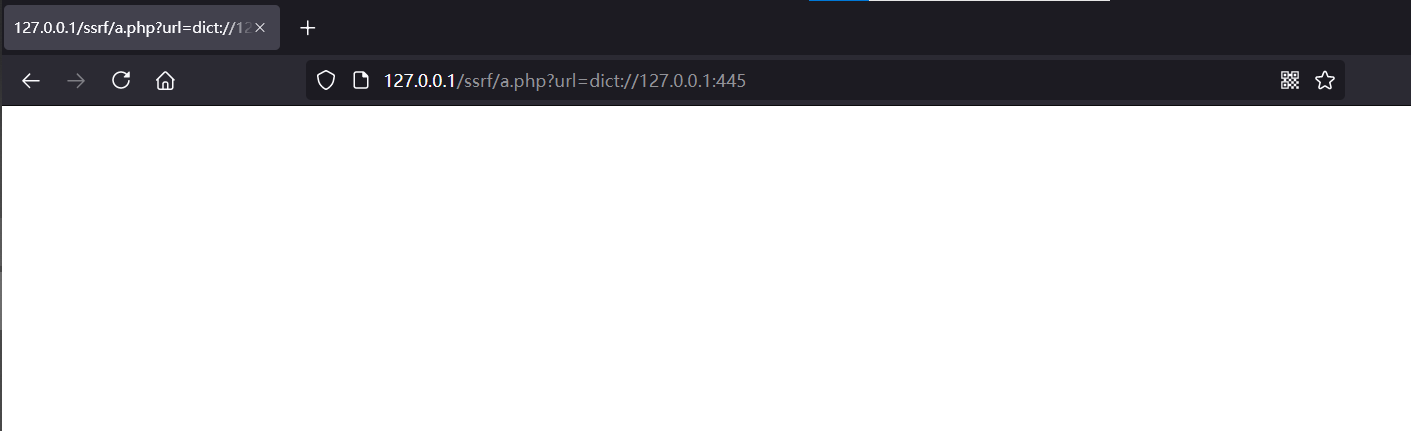

探测内网开放端口

端口开放(回显):

端口未开放:

防御方式

过滤返回的信息,如果web应用是去获取某一种类型的文件。那么在把返回结果展示给用户之前先验证返回的信息是否符合标准。

统一错误信息,避免用户可以根据错误信息来判断远程服务器的端口状态。

限制请求的端口,比如80,443,8080,8090。

禁止不常用的协议,仅仅允许http和https请求。可以防止类似于file:///,gopher://,ftp://等引起的问题。

使用DNS缓存或者Host白名单的方式。